Tiktok ist das meistgenutzte soziale Netzwerk – in den USA steht es nun vor dem Verbot. Auch im besten Fall wird sich die App dadurch drastisch verändern.

Tips und Ratschläge um Online Geld zu verdienen

Tiktok ist das meistgenutzte soziale Netzwerk – in den USA steht es nun vor dem Verbot. Auch im besten Fall wird sich die App dadurch drastisch verändern.

Für Tiktok wird es ernst in den USA: Der populären Kurzvideo-App droht eine Verbannung aus amerikanischen App Stores. Ein US-Gesetz, das einen Eigentümerwechsel erzwingen soll, könnte in Kürze in Kraft treten.

Coincierge.de – Aktuelle Krypto-News

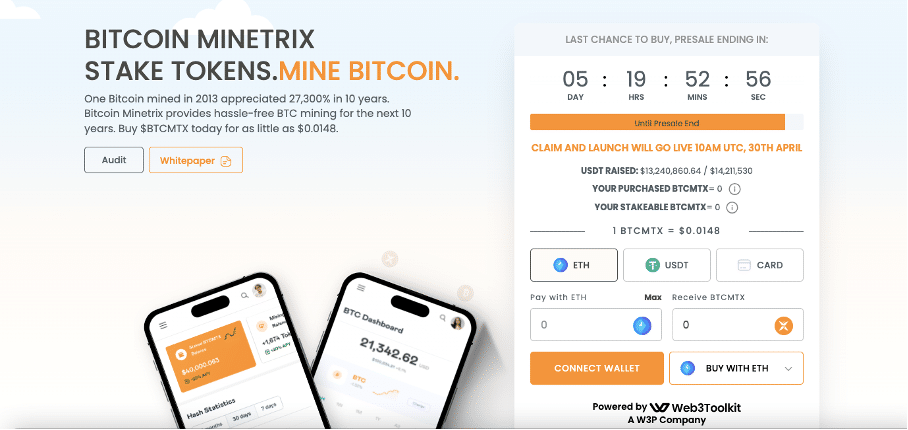

Early Bird Investoren haben nur noch fünf Tage, um sich den begehrten „Stake-to-Mine“ Krypto-Token Bitcoin Minetrix ($BTCMTX) zu sichern, bevor der Vorverkauf endet. Nachdem es dem Projekt gelungen ist 13 Millionen US-Dollar mit dem ICO einzusammeln, befindet sich der Token nun in der letzten Runde. Das bedeutet, dass der Coin bis zum Ende der ICO […]

Der Beitrag Letzte Chance: Bitcoin Minetrix jetzt noch im PreSale kaufen erschien zuerst auf Coincierge.de | Bitcoin-Blog | Coincierge.de | Bitcoin-Blog – .

Eigenklo, nie anderswo: Wenn Sie grundsätzlich nicht auf fremde Klos gehen, sollten Sie ein eigenes dabei haben. Aldi bietet ein Reiseörtchen von Enders, wir checken den Deal.

Eigenklo, nie anderswo: Wenn Sie grundsätzlich nicht auf fremde Klos gehen, sollten Sie ein eigenes dabei haben. Aldi bietet ein Reiseörtchen von Enders, wir checken den Deal.

<p>Egal ob eine Toilette, deren Abfall als Dünger genutzt werden kann oder eine App, die für mehr Inklusion sorgt – diese Woche erwarten uns wieder die ausgeklügelsten Ideen und Gründer, die voller Überzeugung für ihr Produkt stehen. Wer am Ende einen Deal abstauben kann? Das werden die Löwen entscheiden! Auch sie werden sich wieder um die besten Geschäftsmodelle battlen. Wir freuen uns! Bis dahin kannst du dir hier schon einmal die Startups genauer anschauen.</p>

<p>Egal ob eine Toilette, deren Abfall als Dünger genutzt werden kann oder eine App, die für mehr Inklusion sorgt – diese Woche erwarten uns wieder die ausgeklügelsten Ideen und Gründer, die voller Überzeugung für ihr Produkt stehen. Wer am Ende einen Deal abstauben kann? Das werden die Löwen entscheiden! Auch sie werden sich wieder um die besten Geschäftsmodelle battlen. Wir freuen uns! Bis dahin kannst du dir hier schon einmal die Startups genauer anschauen.</p>

Günstige Balkonkraftwerke sind preislich der Renner, oft sind sie aber von minderwertiger Qualität. Hält das Sun-Solar24-Set, was es verspricht?

<p>Die Ideen, die bei Die Höhle der Löwen vorgestellt werden, sollen unser Leben besser machen: Nachhaltiger, gesünder, schneller, einfacher und vieles mehr. Doch bevor die Gründer notwendige Ressourcen und beratende Unterstützung erhalten, um ihre Idee an potenzielle Kunden zu vermarkten, müssen sie an 5 Personen vorbei: Der Jury. Die Löwen sehen ganz genau hin und prüfen die Geschäftsmodelle auf Herz und Nieren. In Staffel 3 traute sich die bisher jüngste Gründerin vor die Investoren. Außerdem haben wir erfahren was ein „Cameltoe“ ist und wie wir es vermeiden und, wie Künstliche Intelligenz bei der Suche nach einem Therapieplatz helfen kann.</p>

<p>Die Ideen, die bei Die Höhle der Löwen vorgestellt werden, sollen unser Leben besser machen: Nachhaltiger, gesünder, schneller, einfacher und vieles mehr. Doch bevor die Gründer notwendige Ressourcen und beratende Unterstützung erhalten, um ihre Idee an potenzielle Kunden zu vermarkten, müssen sie an 5 Personen vorbei: Der Jury. Die Löwen sehen ganz genau hin und prüfen die Geschäftsmodelle auf Herz und Nieren. In Staffel 3 traute sich die bisher jüngste Gründerin vor die Investoren. Außerdem haben wir erfahren was ein „Cameltoe“ ist und wie wir es vermeiden und, wie Künstliche Intelligenz bei der Suche nach einem Therapieplatz helfen kann.</p>

Coincierge.de – Aktuelle Krypto-News

Der neue brandheiße Solana Meme-Coin SMOG startet gerade mit der Auszahlung der Belohnungen für über 11 Millionen Quests die in den ersten beiden Seasons erfolgreich abgeschlossen wurden. So wurde es zumindest auf X angekündigt. Smogs Season 1 Airdrop belohnt Besitzer von $SMOG Token, die dem Questboard des Projekts auf Zealy beigetreten sind und ihre täglichen […]

Der Beitrag SMOG Token Meilenstein: 11 Millionen Quests abgeschlossen – Beginn der Airdrops erschien zuerst auf Coincierge.de | Bitcoin-Blog | Coincierge.de | Bitcoin-Blog – .

Die EU-Kommission geht erneut gegen den chinesischen Konzern TikTok vor. Es drohen empfindliche Strafen.

Wie viel Strom ein Balkonkraftwerk produziert, hängt maßgeblich mit dem idealen Neigungswinkel zusammen. Schon wenige Grad machen einen großen Unterschied. Die wichtigsten Tipps zum Einstellen gibt es hier.